Кому и за что нравиться linux? Для меня, одно из качеств, которые нравятся в этой системе — это какая то человечность. Компоненты системы писали сотни тысяч энтузиастов, в большинстве своем очень крутых программистов, и многие из них не лишены чувства юмора… которое может проявляться в неожиданных местах. И всей жизни не хватит, что бы эти приколы исчерпать…. и это здорово.

Я давно использую эту систему, но только сегодня узнал, что если в конфиге для sudo, добавить строку

Defaults insults

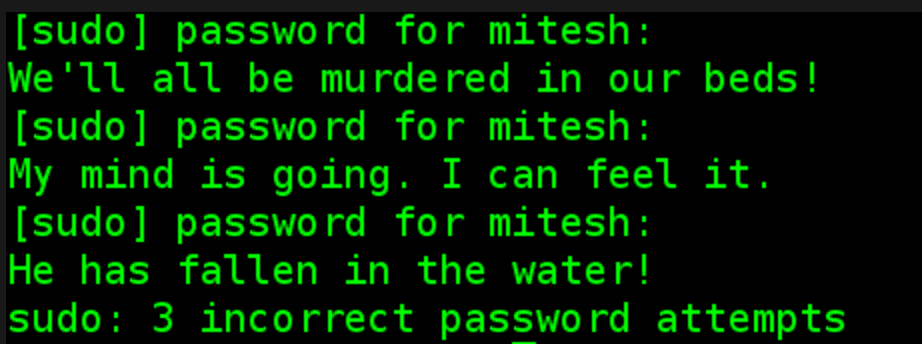

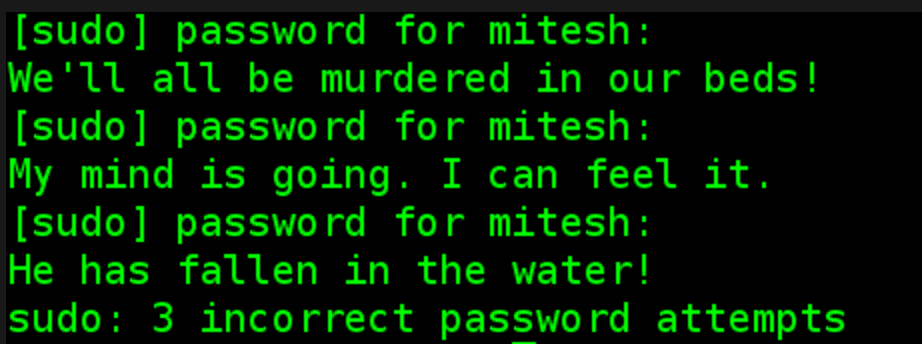

то при вводе неправильного пароля в sudo, система будет над тобой чуточку издеваться )))) Выглядит это так: