Кадр из фильма «Матрица»

Физики придумали способ проверки реальности Матрицы

Физики из США и Германии Силас Бин, Зохрех Давоуди и Мартин Сэвидж предложили экспериментальный способ проверки одной философской идеи, известной как гипотеза симуляции. Согласно этой гипотезе, существует вероятность того, что мы живем внутри огромной компьютерной модели, которую запустили некие постлюди для изучения собственного прошлого. Несмотря на, будем честны, свою сомнительную естественнонаучную ценность, работа Бина, Давоуди и Сэвиджа заслуживает подробного освещения: тут и квантовая хромодинамика, и философия, да и вообще — не каждый день физики предлагают проверить идеи, вдохновленные фильмом «Матрица».

Читать

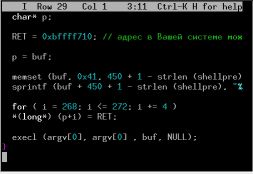

Профессиональные программисты, как новички, так и профессионалы, нередко являются сторонниками концепции IDE, или «интегрированной среди разработки». И вправду, удобно иметь самые необходимые средства организации, написания, поддержки и тестирования кода в одном приложении с единым интерфейсом для всего многообразия инструментов. Вдобавок, среда, специально спроектированная для программирования на разных языках, как правило, имеет ряд преимуществ, таких как автодополнение, проверка и подсветка синтаксиса.

Профессиональные программисты, как новички, так и профессионалы, нередко являются сторонниками концепции IDE, или «интегрированной среди разработки». И вправду, удобно иметь самые необходимые средства организации, написания, поддержки и тестирования кода в одном приложении с единым интерфейсом для всего многообразия инструментов. Вдобавок, среда, специально спроектированная для программирования на разных языках, как правило, имеет ряд преимуществ, таких как автодополнение, проверка и подсветка синтаксиса.